Introducción

Este laboratorio es una variante moderna del CCNA Lab 11: Router-on-Stick que refleja cómo las arquitecturas de red empresariales han evolucionado. Mientras que el Lab 11 utiliza routers tradicionales con Router-on-Stick para el enrutamiento Inter-VLAN, este laboratorio implementa la misma topología usando switches multicapa (Layer 3), que es la solución predominante en entornos corporativos modernos.

Los switches de capa 3 combinan las capacidades de switching a alta velocidad con funciones de enrutamiento, eliminando el cuello de botella del Router-on-Stick y ofreciendo mejor rendimiento, escalabilidad y eficiencia. En lugar de sub-interfaces 802.1Q, usarás SVIs (Switched Virtual Interfaces) para enrutamiento Inter-VLAN, y configurarás puertos routed (con no switchport) para enlaces WAN.

Además, este laboratorio te enseña dos métodos diferentes de configurar OSPF: el método clásico usando el comando network, y el método moderno usando ip ospf area directamente en las interfaces. Dominar ambos métodos es esencial, ya que encontrarás configuraciones legacy y modernas en redes reales.

Finalmente, implementarás NAT con pool de IPs públicas, una técnica común cuando las organizaciones disponen de múltiples direcciones IP públicas asignadas por su ISP.

Nota: Aunque configurarás NAT en el switch L3, la versión actual de Packet Tracer no soporta completamente esta funcionalidad en switches multicapa. Sin embargo, la configuración es válida para hardware real.

Tabla de Contenidos

- Objetivo

- Descripción del Escenario

- Diagrama de Red

- Archivo Inicial de Packet Tracer

- Detalle de Direccionamiento IP y Asignación de VLANs

- Instrucciones

- Resolución Paso a Paso

- Conclusión

1. Objetivo

El propósito de este laboratorio es poner en práctica los conocimientos aprendidos sobre enrutamiento inter-VLAN mediante SVI en Switches multicapa, OSPF de una sola área y Listas de Control de Acceso (ACLs) en una red cuya topología representa una situación real.

2. Descripción del Escenario

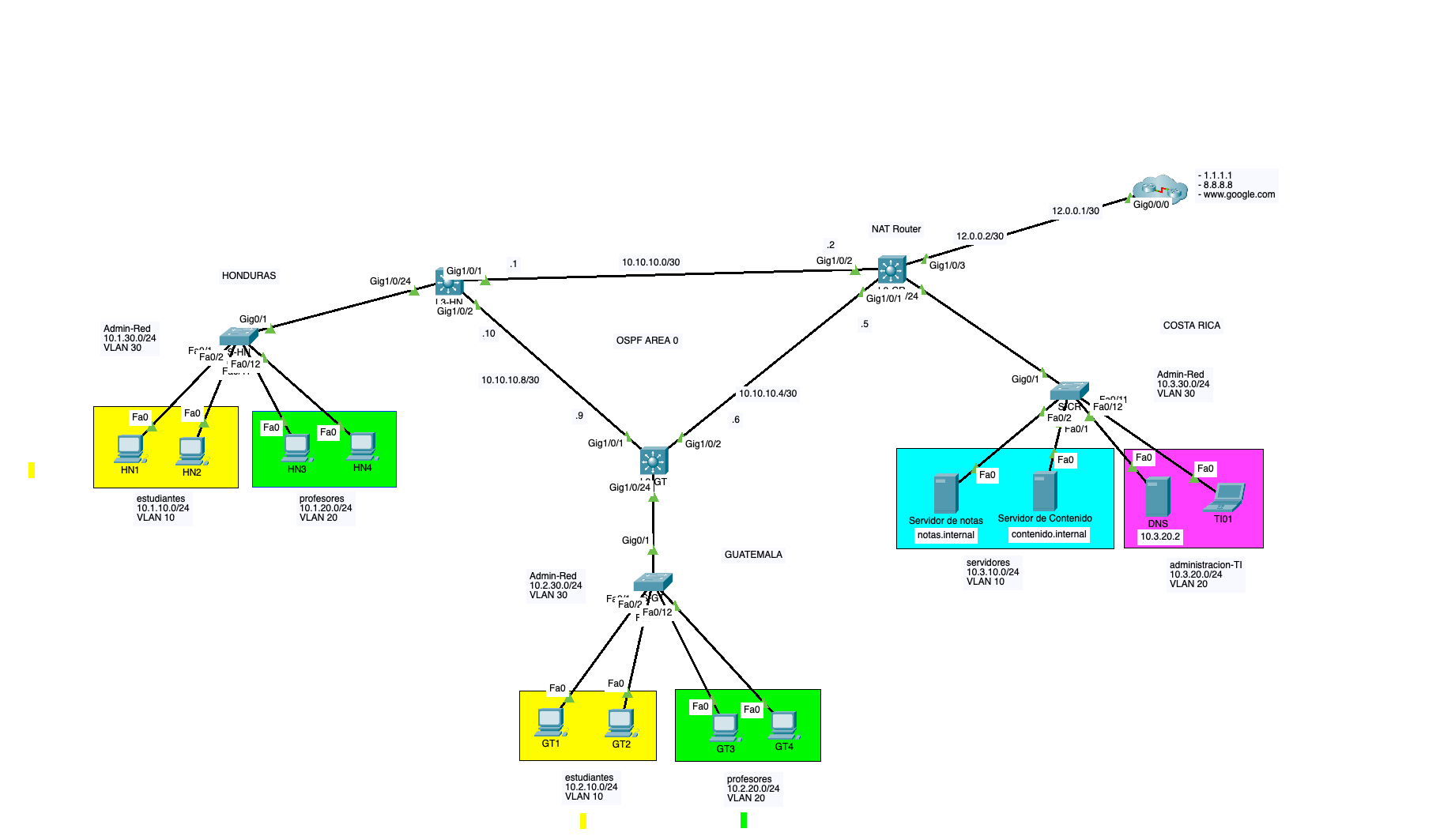

En el siguiente escenario se presenta el diagrama de red de una institución educativa con operaciones en tres países: Guatemala, Honduras y Costa Rica. Cada uno de estos países cuenta con un router que conecta las redes locales a través de enlaces WAN y utilizan OSPF para el enrutamiento entre las distintas localidades.

Tanto en Guatemala como en Honduras, existen dos VLANs: una para estudiantes y otra para profesores. En Costa Rica se encuentran los servidores centrales de la institución y el personal de administración, así como la salida a internet para toda la red.

3. Diagrama de Red

4. Archivo inicial de Packet Tracer

Este es el archivo del laboratorio con la configuración inicial .

5. Detalle de direccionamiento IP y asignación de VLANs

5.1. Tabla de VLANs y Subredes Asignadas

| País | VLAN | Red | Descripción | Rango de Puertos |

|---|---|---|---|---|

| Guatemala | VLAN 10 | 10.2.10.0/24 | Estudiantes | Fa0/1 - Fa0/10 |

| Guatemala | VLAN 20 | 10.2.20.0/24 | Profesores | Fa0/11 - Fa0/20 |

| Guatemala | VLAN 30 | 10.2.30.0/24 | Admin-Red | N/A |

| Guatemala | VLAN 99 | – | Nativa | N/A |

| Honduras | VLAN 10 | 10.1.10.0/24 | Estudiantes | Fa0/1 - Fa0/10 |

| Honduras | VLAN 20 | 10.1.20.0/24 | Profesores | Fa0/11 - Fa0/20 |

| Honduras | VLAN 30 | 10.1.30.0/24 | Admin-Red | N/A |

| Honduras | VLAN 99 | – | Nativa | N/A |

| Costa Rica | VLAN 10 | 10.3.10.0/24 | Servidores | Fa0/1 - Fa0/10 |

| Costa Rica | VLAN 20 | 10.3.20.0/24 | Administración | Fa0/11 - Fa0/20 |

| Costa Rica | VLAN 30 | 10.3.30.0/24 | Admin-Red | N/A |

| Costa Rica | VLAN 99 | – | Nativa | N/A |

| Guatemala a Honduras | N/A | 10.10.10.0/30 | Enlace punto a punto | N/A |

| Guatemala a Costa Rica | N/A | 10.10.10.4/30 | Enlace punto a punto | N/A |

| Honduras a Costa Rica | N/A | 10.10.10.8/30 | Enlace punto a punto | N/A |

5.2. Tabla de Asignación de IPs

| Dispositivo | Interfaz | IP Address |

|---|---|---|

| R-HN | VLAN10 | 10.1.10.1/24 |

| R-HN | VLAN20 | 10.1.20.1/24 |

| R-HN | VLAN30 | 10.1.30.1/24 |

| R-HN | Se0/1/0 | 10.10.10.1/30 |

| R-HN | Se0/1/1 | 10.10.10.10/30 |

| R-HN | Lo0 | 10.1.1.1/32 |

| R-GT | VLAN10 | 10.2.10.1/24 |

| R-GT | VLAN20 | 10.2.20.1/24 |

| R-GT | VLAN30 | 10.2.30.1/24 |

| R-GT | Se0/1/0 | 10.10.10.9/30 |

| R-GT | Se0/1/1 | 10.10.10.6/30 |

| R-GT | Lo0 | 10.1.1.2/32 |

| R-CR | VLAN10 | 10.3.10.1/24 |

| R-CR | VLAN20 | 10.3.20.1/24 |

| R-CR | VLAN30 | 10.3.30.1/24 |

| R-CR | Se0/1/0 | 10.10.10.5/30 |

| R-CR | Se0/1/1 | 10.10.10.2/30 |

| R-CR | Gig0/0/1 | 12.0.0.2/30 |

| R-CR | Lo0 | 10.1.1.3/32 |

| S-HN | VLAN 30 SVI | 10.1.30.2/24 |

| S-GT | VLAN 30 SVI | 10.2.30.2/24 |

| S-CR | VLAN 30 SVI | 10.3.30.2/24 |

| HN1 | Fa0 | 10.1.10.2/24 |

| HN2 | Fa0 | 10.1.10.3/24 |

| HN3 | Fa0 | 10.1.20.2/24 |

| HN4 | Fa0 | 10.1.20.3/24 |

| GT1 | Fa0 | 10.2.10.2/24 |

| GT2 | Fa0 | 10.2.10.3/24 |

| GT3 | Fa0 | 10.2.20.2/24 |

| GT4 | Fa0 | 10.2.20.3/24 |

| Servidor de Notas | Fa0 | 10.3.10.2/24 |

| Servidor de Contenido | Fa0 | 10.3.10.3/24 |

| TI01 | Fa0 | 10.3.20.2/24 |

| DNS | Fa0 | 10.3.20.3/24 |

6. Instrucciones

6.1. Sección 1: Parámetros iniciales

- En todos los dispositivos, configure el nombre de host.

- Configure un mensaje del día (MOTD) que contenga la palabra

advertencia. - Proteja el acceso a consola con el password

cisco. - Proteja el acceso a modo EXEC privilegiado con el password

class. - Encripte las contraseñas en el archivo de configuración.

6.2. Sección 2: Acceso por SSH

- Configure un nombre de dominio

mylab.com. - Genere un par de llaves RSA con 1024 bits para habilitar SSH.

- Cree un usuario

admincon contraseña seguraletmeiny el máximo privilegio. - Habilite el acceso por SSH en todas las terminales virtuales disponibles, asegúrese de utilizar la base de datos local para la autenticación de usuarios.

- Asegúrese de estar utilizando la versión 2 del protocolo SSH.

6.3. Sección 3: Configuración de Enlaces WAN

- Configure las interfaces de los enlaces WAN en los routers de GT, HN y CR de acuerdo a la Tabla de Asignación de IPs .

- Agregue una descripción en las interfaces.

6.4. Sección 4: VLANs y Puertos de Switch

- Configure las VLANs en S-HN, S-GT y S-CR de acuerdo a la información proporcionada en la Tabla de VLANs y Subredes Asignadas .

- Configure los puertos de acceso en S-HN y S-GT según la información proporcionada en la Tabla de VLANs y Subredes Asignadas .

- Configure los enlaces troncales en S-HN, S-GT y S-CR de forma estática, de acuerdo con la Tabla de VLANs y Subredes Asignadas . Únicamente debe permitir el tráfico de las VLANs utilizadas en el ejercicio y rechazar cualquier tráfico que pertenezca a otra VLAN.

- Habilite las interfaces de administración en S-HN, S-GT y S-CR y asigne las direcciones IP, de acuerdo con la información proporcionada en la Tabla de Asignación de IPs .

- Configure lo necesario para que el switch pueda ser alcanzado desde redes externas.

6.5. Sección 5: Enrutamiento Inter-VLAN

- Habilite el enrutamiento inter-VLAN en los routers R-HN, R-GT y R-CR mediante la configuración de las subinterfaces correspondientes, según lo indicado en la Tabla de Asignación de IPs . No olvide habilitar el enrutamiento IPv4 en los routers.

6.6. Sección 6: Direcciones de los Hosts

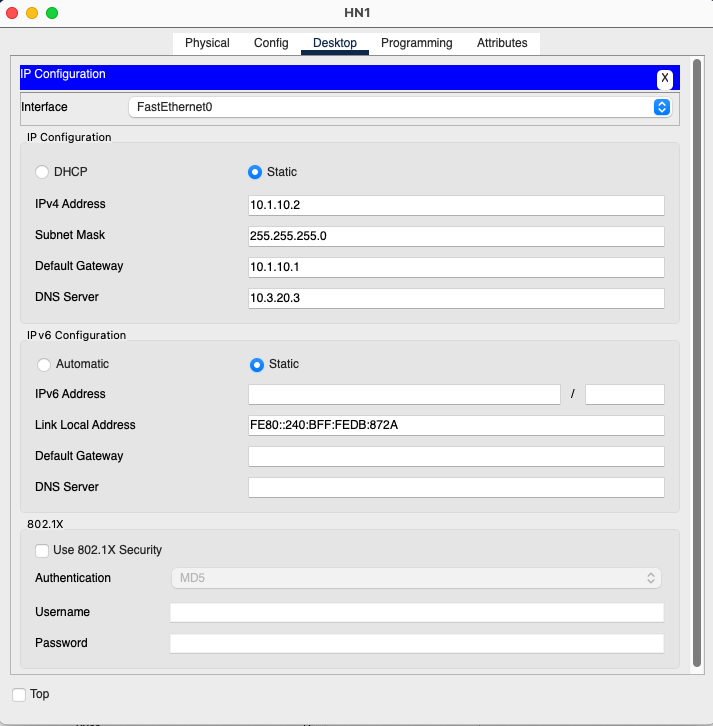

- Asigne las direcciones IP a las PCs de acuerdo a la información proporcionada en la Tabla de Asignación de IPs .

- Asigne como DNS la IP del servidor DNS indicado.

6.7. Sección 7: Configuración de OSPF

- Configure OSPF de una sola área en los routers de HN, GT y CR para anunciar todas las redes.

- Utilice el ID de Proceso No. 1.

- Confirme que el router ID asignado sea la IP en la interfaz de loopback.

- Configure las interfaces pasivas para evitar anunciar paquetes OSPF por las interfaces hacia las LAN.

6.8. Sección 8: Configuración de Salida a Internet

- Configure la interfaz conectada hacia el ISP con la IP pública asignada.

- Configure una ruta por defecto en R-CR para enviar el tráfico con destino a internet hacia la IP del ISP (12.0.0.1).

- Redistribuya esta ruta por defecto por medio del protocolo OSPF en la única área configurada.

6.9. Sección 9: Verificación de Conectividad

- Verifique la conectividad entre los dispositivos en diferentes VLANs y localizaciones.

- Verifique que los hosts de GT y HN obtengan respuesta de las IPs de internet 1.1.1.1 y 8.8.8.8.

- Verifique que los hosts de GT y HN puedan acceder por medio del explorador a www.google.com .

- Pruebe el acceso por SSH a los dispositivos de red.

6.10. Sección 10: Políticas de Seguridad mediante ACLs

- Ahora que ha probado la conectividad en toda la red, implemente las siguientes políticas de seguridad mediante la configuración de Listas de Control de Acceso en los Routers GT, HN y CR:

- No permitir que las redes de estudiantes tengan conectividad con los profesores.

- Los profesores pueden acceder al Servidor de Notas solo por FTP.

- Los estudiantes pueden acceder al Servidor de Notas solo por HTTP y HTTPS.

- Solo los profesores pueden acceder al Servidor de Contenido y solo por HTTP y HTTPS.

- No permitir que los profesores ni los estudiantes tengan conectividad con la red de Administración-TI.

- Solo los profesores pueden salir a internet.

- Solo la PC TI01 puede acceder por SSH a los dispositivos de red.

7. Resolución Paso a Paso

Importante: Antes de comenzar, instala las fuentes de energía en los switches L3 si estás usando Packet Tracer.

7.1. Parámetros Iniciales

Repetir en todos los dispositivos de red, unicamente modificando el

hostname

| |

7.2. Acceso por SSH

Repetir en todos los dispositivos de red

| |

7.3. Configuración de Enlaces WAN

Diferencia clave con Lab 11: En switches L3, usamos el comando

no switchportpara convertir puertos de switching (Layer 2) en puertos routed (Layer 3). Además, habilitamosip routingpara activar las capacidades de enrutamiento del switch.

7.3.1. L3-HN (HONDURAS)

| |

7.3.2. L3-GT (GUATEMALA)

| |

7.3.3. L3-CR (Costa Rica)

| |

7.4. Configuración de VLANs y Puertos de Switch

7.4.1 Declarar las VLANs en todos los Switch

Switches S-HN, S-GT, L3-HN, L3-GT:

| |

Switch S-CR, L3-CR:

| |

7.4.2 Asignación de puertos de acceso

Configurar en todos los switches de acceso:

| |

7.4.3 Configuración de puerto troncal en switches

Configurar en todos los switches de acceso:

| |

Configurar en todos los switches de distribucion/core:

| |

7.4.4. Configuracion de SVI para administracion del switch

Switch Honduras (S-HN):

| |

Switch Guatemala (S-GT):

| |

Switch Costa Rica (S-CR):

| |

7.5. Enrutamiento Inter-VLAN por Medio de SVIs

Diferencia clave con Lab 11: En lugar de sub-interfaces (g0/0/0.10), usamos SVIs (interface vlan10). Los SVIs son interfaces virtuales que representan VLANs y permiten enrutamiento sin necesidad de Router-on-Stick. Recuerda que los SVIs requieren

no shutdownpara activarse.

7.5.1. L3-HN (Honduras)

| |

7.5.2. L3-GT (Guatemala)

| |

7.5.3. L3-CR (Costa Rica)

| |

7.6. Direcciones de los Hosts

Configurar los host de acuerdo a las instrucciónes, ejemplo: HN1

7.7. Configuración de OSPF

Importante - Dos Métodos de Configuración: Este laboratorio demuestra intencionalmente dos enfoques diferentes para configurar OSPF:

Método Clásico (Honduras): Usa el comando

networkdentro del proceso OSPF. Este es el método tradicional y más común en configuraciones legacy.Método Moderno (Guatemala y Costa Rica): Usa

ip ospf areadirectamente en cada interfaz. Este método es más granular, fácil de auditar, y preferido en configuraciones modernas.Ambos métodos son igualmente válidos y producen el mismo resultado. Como profesional de redes, debes dominar ambos ya que encontrarás los dos en entornos reales.

7.7.1 L3-HN (Honduras) - Método Clásico

| |

7.7.2 L3-GT (Guatemala) - Método Moderno

| |

7.7.3 L3-CR (Costa Rica) - Método Moderno

| |

7.8. Configuración de Salida a Internet

Configuración unicamente en el Switch Capa 3 de Costa Rica (R-CR):

| |

7.9 Políticas de Seguridad mediante ACLs

7.9.1 ACL Estudiantes Honduras

Definición de la ACL en L3-HN

| |

Asignación a la interfaz (inbound) en L3-HN

| |

7.9.2. ACL Profesores Honduras

Definición de la ACL en L3-HN

| |

Asignación de la ACL a la interfaz (inbound) en L3-HN

| |

7.9.3 ACL Estudiantes Guatemala

Definición de la ACL en R-GT

| |

Asignación a la interfaz (inbound) en L3-GT

| |

7.9.4. ACL Profesores Guatemala

Definición de la ACL en R-GT

| |

Asignación de la ACL a la interfaz (inbound) en L3-GT

| |

7.9.5. ACLs Administración Equipos de Red

| |

7.10 Configuración de NAT en L3-CR

Importante - Limitación de Packet Tracer: La versión actual de Packet Tracer no soporta completamente NAT en switches multicapa. Esta configuración es válida para hardware real (Cisco Catalyst 3650, 3850, 9300, etc.) pero no funcionará en el simulador. Se incluye con propósitos educativos.

Instrucciones:

- Configurar NAT con sobrecarga usando el siguiente pool de IPs públicas: 14.1.1.1 hasta 14.1.1.5

| |

Conclusión

¡Felicidades! Has completado exitosamente este laboratorio avanzado de switches multicapa. Este ejercicio te ha preparado para implementar arquitecturas de red empresariales modernas donde necesitas:

Comparado con el Lab 11 (Router-on-Stick) , has aprendido:

- SVIs vs Sub-interfaces: Cómo los switches L3 usan SVIs (interface vlan) en lugar de sub-interfaces (g0/0/0.10) para enrutamiento Inter-VLAN

- Puertos Routed: Cómo convertir puertos de switching a puertos de routing usando

no switchport - Mejor rendimiento: Cómo los switches L3 eliminan el cuello de botella del Router-on-Stick procesando tráfico en hardware

- Escalabilidad: Cómo esta arquitectura escala mejor para campus empresariales grandes

Además, has dominado:

- Dos métodos de configurar OSPF: Clásico (comando

network) y moderno (comandoip ospf areaen interfaces) - NAT con pool de IPs: Cómo configurar NAT usando múltiples direcciones públicas (aunque no funcione en PT actual)

- ACLs complejas: Políticas de seguridad granulares para diferentes tipos de usuarios y servicios

- Arquitectura de campus moderna: Cómo los switches L3 han reemplazado routers en la capa de distribución

¿Cuándo Usar Cada Enfoque?

Usa Router-on-Stick (Lab 11) cuando:

- Tienes pocas VLANs (2-5)

- Presupuesto limitado (routers son suficientes)

- Red pequeña sin requisitos de alto tráfico

- No necesitas escalabilidad futura

Usa Switches L3 (Lab 13) cuando:

- Tienes muchas VLANs (10+)

- Necesitas alto rendimiento y baja latencia

- Red mediana/grande con crecimiento planificado

- Arquitectura de campus empresarial moderna

- Presupuesto permite switches L3 (Catalyst 3650+, 9300+)

Diferencias Clave Entre Métodos OSPF

Método Clásico (network):

- ✅ Más usado históricamente

- ✅ Configuración centralizada en proceso OSPF

- ❌ Más difícil auditar qué interfaces están en OSPF

- ❌ Wildcards pueden ser confusas

Método Moderno (ip ospf area):

- ✅ Más fácil de auditar (ves OSPF en cada interfaz)

- ✅ Control granular por interfaz

- ✅ Menos propenso a errores

- ✅ Preferido en configuraciones nuevas

Ambos métodos son igualmente válidos y encontrarás los dos en redes reales. Un profesional completo debe dominar ambos.

Espero que este laboratorio haya sido valioso en tu camino de aprendizaje. La transición de Router-on-Stick a switches multicapa representa la evolución real de las redes empresariales, y ahora comprendes ambas arquitecturas.

Si tienes preguntas sobre cuándo usar cada enfoque, diferencias entre los métodos OSPF, o cualquier aspecto de la configuración, ¡déjalas en los comentarios! Tu retroalimentación ayuda a mejorar estos recursos educativos.

¡Sigue practicando, experimenta con ambos métodos, y éxito en tu certificación CCNA!